Cumplir con normativas tan complejas como la Directiva NIS 2 (SRI 2) no es fácil… pero es menos difícil si cuenta con un plan claro para implementar el cumplimiento normativo. Este artículo presenta las buenas prácticas y los pasos a seguir para conseguir el cumplimiento pleno del Capítulo IV de la NIS2, titulado “Medidas para la gestión de riesgos de ciberseguridad y obligaciones de notificación”. El artículo se centra en este capítulo porque enumera los principales requisitos de la NIS 2 que deben cumplir las compañías (entidades esenciales e importantes).

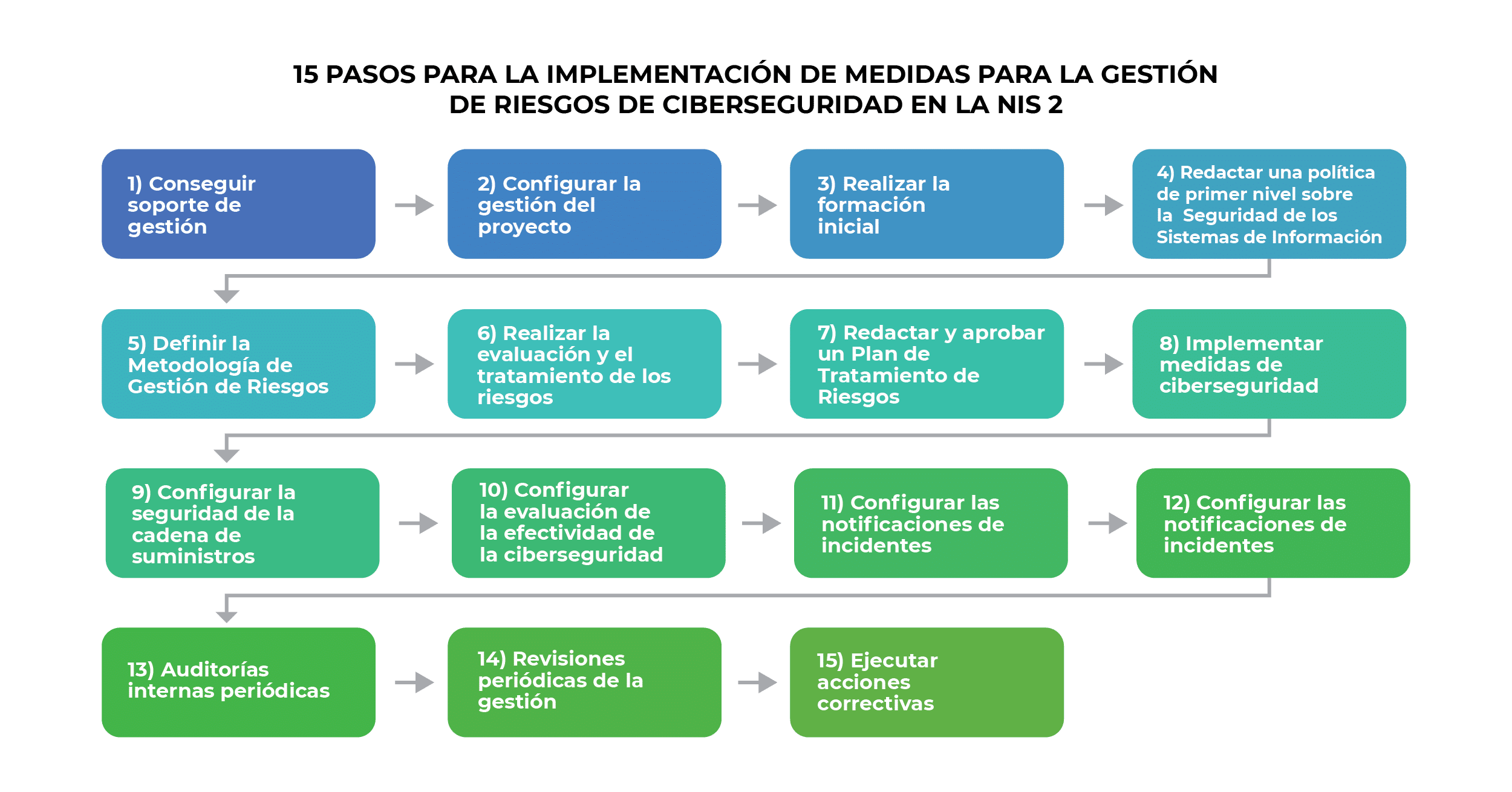

Para cumplir con el Capítulo IV de la NIS 2, titulado “Medidas para la gestión de riesgos de ciberseguridad y obligaciones de notificación”, las compañías deben seguir estos 15 pasos que comienzan por conseguir soporte en la gestión y terminan con auditorías internas periódicas, revisión de la gestión y acciones correctivas.

Desde mi experiencia, la forma más rápida de cumplir con la NIS 2 es seguir estos 15 pasos:

1) Conseguir soporte de gestión

Quizás piense que, como la NIS2 es obligatoria, cumplir con esta norma será sencillo y no requerirá que se involucren los directivos. Sin embargo, la realidad es muy distinta: si los órganos de dirección no apoyan activamente un proyecto así, su implementación resultará lenta, no contará con financiación suficiente y se bloqueará en cada paso.

Por eso, aunque la NIS 2 es obligatoria, necesita convencer a los directivos de que realmente vale la pena dedicar esfuerzos a garantizar su cumplimiento.

2) Configurar la gestión del proyecto

La NIS 2 es demasiado compleja para dejarla en manos del administrador de TIC, por ejemplo, esperando que todo salga bien. En primer lugar, no puede esperar que alguien sin autoridad formal logre con éxito un proyecto tan grande. En segundo lugar, necesita tener una idea clara de los pasos de implementación, hitos, principales efectos, responsabilidades, etc.

En otras palabras: es necesario adoptar un enfoque de proyecto si quiere que todo salga bien.

3) Realizar la formación inicial

La NIS 2 hace mucho hincapié en la realización de formación sobre seguridad, por lo que es razonable realizar una formación inicial al principio del proyecto.

De este modo, todos los participantes involucrados tendrán una imagen mucho más clara de qué es la NIS 2, qué es necesario hacer, por qué es necesario… Así el proyecto arrancará con mucha más facilidad.

Vea este artículo para inspirarse con algunas ideas sobre formación: Cómo realizar la formación y la concienciación según la NIS 2.

4) Redactar una política de primer nivel sobre la Seguridad de los Sistemas de Información.

Aunque la NIS2 no requiere específicamente un documento de primer nivel que defina las directrices en ciberseguridad, ese documento es una buena práctica según los estándares internacionales por lo siguiente: si usted no sabe hacia dónde se dirige, seguramente se perderá.

Por eso es necesario contar con un documento de primer nivel: muestra claramente lo que se necesita conseguir en materia de ciberseguridad, cuáles son los principales roles y responsabilidades y cómo se medirán los logros al respecto.

5) Definir la Metodología de Gestión de Riesgos

Normalmente la gestión de riesgos es el paso más complejo en el proceso de cumplimiento normativo y, además de esto, la NIS 2 impone requisitos específicos sobre cómo debe hacerse esta gestión de riesgos.

Para garantizar que su compañía cumpla con la NIS 2 y asegurar que todo el mundo en la empresa comprenda cómo deben gestionarse los riesgos, necesita crear un documento que especifique reglas claras para ello, como un documento de Metodología de Gestión de Riesgos.

6) Realizar la evaluación y el tratamiento de los riesgos

Durante la evaluación de riesgos, necesita identificar lo que podría poner en riesgo sus sistemas de información. Esto se suele hacer haciendo un listado de activos y amenazas y vulnerabilidades relacionadas; además, necesita identificar el alcance de estos riesgos evaluando su probabilidad y severidad (impacto).

Una vez tenga la lista de riesgos, necesita identificar cómo tratar (y mitigar) los mayores riesgos: en la mayoría de casos, tendrá que implementar medidas de ciberseguridad establecidas en el artículo 21. De este modo, su ciberseguridad se basará en un análisis minucioso en lugar de implementar varias medidas sin saber el porqué.

7) Redactar y aprobar un Plan de Tratamiento de Riesgos

Cuando tenga una idea completa de los riesgos que corre y cómo tratarlos, necesitará crear un plan concreto sobre cómo implementar medidas de ciberseguridad. Y, aun más importante, conseguir la aprobación de los directivos para ese plan.

El Plan de Tratamiento de Riesgos, de hecho, es un plan de implementación y suele incluir una lista de todas las medidas de ciberseguridad (por ejemplo: actividades, procesos y tecnologías) que necesitan ser implementados junto a información sobre quién se encarga de ellos, en qué plazos, etc.

8) Implementar medidas de ciberseguridad

Por supuesto, la principal obligación que impone la NIS 2 es implementar varias medidas de ciberseguridad. En la práctica, esto implica que tendrá que introducir nuevos procesos de seguridad, actividades y, en algunos casos, nuevas tecnologías, basándose en los resultados de la evaluación de riesgos.

En cualquier caso, tendrá que redactar varias políticas y procedimientos de ciberseguridad para establecer reglas claras sobre esos nuevos procesos, actividades y tecnologías.

Aquí puede ver qué medidas de ciberseguridad son necesarias y qué documentos usar: Lista de documentos exigidos por la NIS 2.

9) Configurar la seguridad de la cadena de suministros

La NIS 2 ha reconocido que un creciente número de incidentes de seguridad están relacionados con problemas con los proveedores: es necesario prestar especial atención a las relaciones con operadores y proveedores de servicios, lo que incluye la evaluación de sus vulnerabilidades, así como estudiar sus procedimientos de desarrollo de software.

Esto se hace con una evaluación de riesgos formal de los proveedores, seleccionando solo proveedores fiables para trabajar, incluyendo cláusulas de seguridad en los acuerdos con ellos y supervisando su actitud ante la seguridad.

10) Configurar la evaluación de la efectividad de la ciberseguridad

La NIS 2 exige que los directivos supervisen la implementación de las medidas de ciberseguridad. Esto se puede hacer correctamente de tres formas: (1) medir y supervisar continuamente la ciberseguridad para poder detectar posibles desviaciones, (2) introducir auditorías internas periódicas para descubrir faltas de conformidad y (3) introducir revisiones periódicas de la gestión para organizar una sesión formal dedicada a revisar todos los hechos relacionados con la ciberseguridad.

Para configurar estas actividades, necesita redactar algunos documentos claves: Metodología de Medición, Procedimiento de Auditoría Interna y Procedimiento de Revisión de la Gestión.

11) Configurar las notificaciones de incidentes

Uno de los requisitos clave de la NIS 2 es notificar al CSIRT (o autoridad competente) y a los destinatarios de servicios los incidentes significativos.

Las entidades tienen que presentar varios tipos de informes al CSIRT: una alerta temprana, una notificación de incidente, un informe intermedio, un informe final y un informe de situación.

Obtenga más información aquí: ¿Cuáles son las obligaciones de notificación según la NIS 2?

12) Establecer una formación continua en ciberseguridad

La NIS 2 es muy concreta sobre el establecimiento de la ciberseguridad para todos los empleados, incluyendo los encargados de la dirección. Aquí el reto es cómo seleccionar los temas adecuados y qué formato de formación elegir para conseguir la transferencia de conocimientos adecuada sin invertir demasiado tiempo o dinero.

Vea algunas posibles opciones aquí: Cómo realizar la formación y la concienciación según la NIS 2.

13) Auditorías internas periódicas

Es cierto que la auditoría interna no se menciona en la NIS 2. Sin embargo, la ISO 27001 y otras normas internacionales sugieren que la auditoría interna es la mejor práctica para que los órganos de dirección logren supervisar la implementación de las medidas de seguridad.

Sin identificar las faltas de conformidad durante la auditoría interna, la dirección nunca tendrá una imagen completa del estado de la ciberseguridad, lo que podría llevar a incidentes y responsabilidades.

14) Revisiones periódicas de la gestión

Una revisión de la gestión es una reunión formal en la que los órganos de dirección necesitan recibir toda la información relevante sobre ciberseguridad (por ejemplo: Informe de Medición, Informe de Auditoría Interna, etc.) para tomar decisiones importantes en materia de ciberseguridad.

Durante la revisión de gestión, los directivos pueden proponer acciones correctivas, cambiar roles importantes y responsabilidades, establecer nuevos objetivos de seguridad, definir el presupuesto de seguridad, etc.

15) Ejecutar acciones correctivas

Las acciones correctivas son una forma sistemática de resolver faltas de conformidad. Durante su implementación, la causa de una falta de conformidad se analiza formalmente y se definen y ejecutan acciones para eliminar esta causa.

En otras palabras, el fin de las acciones correctivas es garantizar que faltas de conformidad similares no se vuelvan a repetir.

Para más información sobre la NIS2, descargue este libro blanco gratuito: Guía completa de la Directiva NIS 2.

Dejan Kosutic

Dejan Kosutic