Die Einhaltung komplexer Vorschriften wie der NIS-2-Richtlinie ist nie einfach, aber wenn Sie einen klaren Plan haben, wie Sie vorgehen wollen, wird das ganze Projekt einfacher. In diesem Artikel werden bewährte Verfahrensweisen vorgestellt, um die vollständige Einhaltung von Kapitel IV der NIS 2 mit dem Titel “ Risikomanagementmaßnahmen und Berichtspflichten im Bereich der Cybersicherheit “ zu erreichen – der Artikel konzentriert sich auf dieses Kapitel, da darin die wichtigsten NIS 2-Anforderungen vorgestellt werden, die von Unternehmen (d. h. wesentliche und wichtige Einheiten) eingehalten werden müssen.

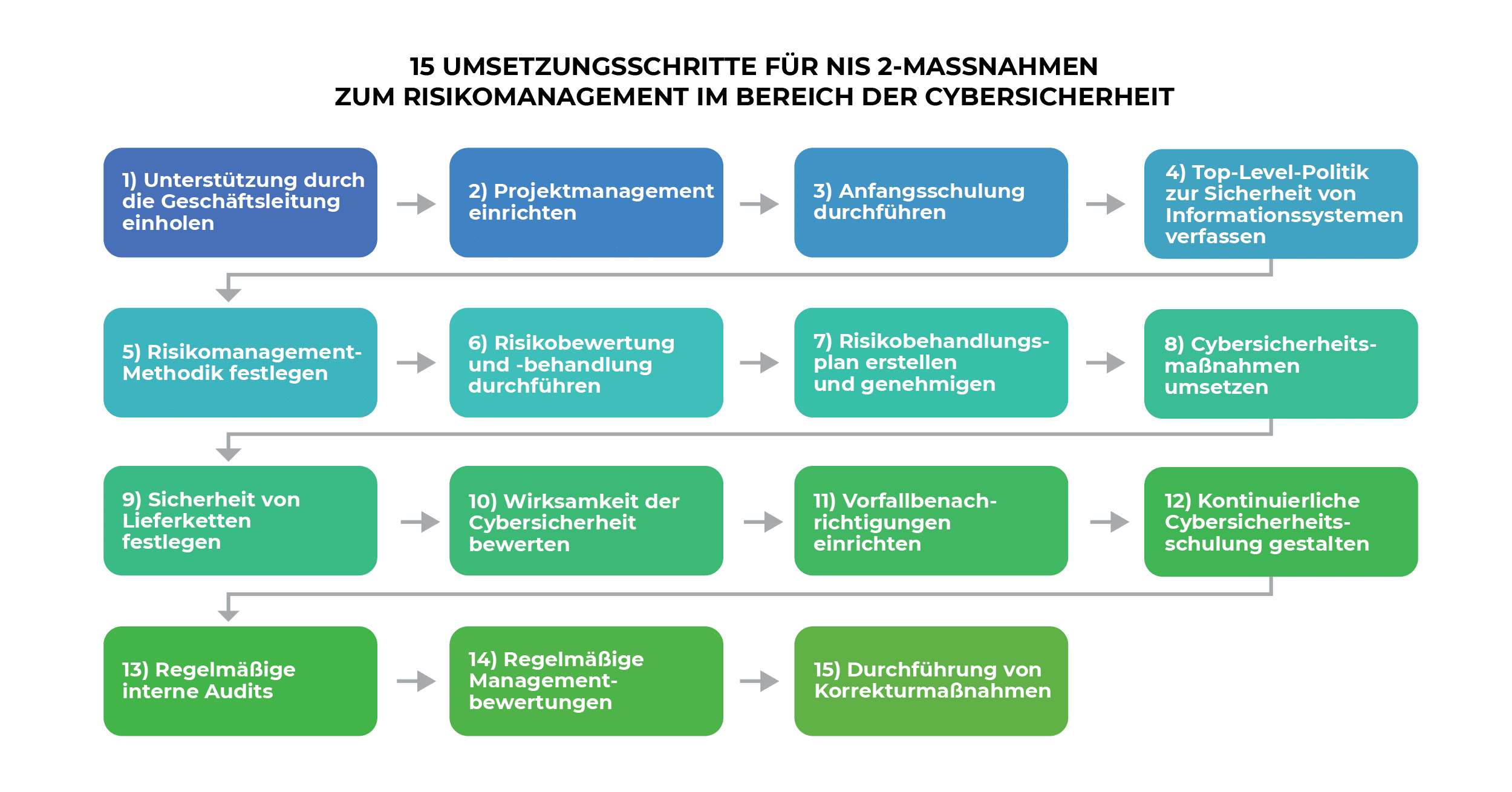

Um die Bestimmungen von Kapitel IV der NIS 2 mit dem Titel „Risikomanagementmaßnahmen und Berichtspflichten im Bereich der Cybersicherheit “ zu erfüllen, müssen Unternehmen 15 Schritte befolgen, die mit der Unterstützung durch das Management beginnen und mit regelmäßigen internen Audits, Managementbewertungen und Korrekturmaßnahmen enden.

Meiner Erfahrung nach kann man am schnellsten NIS-2-konform werden, wenn man diese 15 Schritte befolgt:

1) Unterstützung durch die Geschäftsleitung einholen

Man könnte meinen, dass die Einhaltung der NIS-2-Richtlinie mit oder ohne das Engagement der obersten Führungsebene reibungslos vonstatten geht, da sie obligatorisch ist. Leider sieht die Realität anders aus: Wenn die oberste Führungsebene ein solches Projekt nicht aktiv unterstützt, wird es nur langsam vorangehen, unterfinanziert sein und bei jedem möglichen Schritt geblockt werden.

Auch wenn NIS 2 verpflichtend ist, müssen Sie also Ihre Führungskräfte davon überzeugen, dass es sich lohnt, sich mit diesem Thema zu befassen.

2) Projektmanagement einrichten

NIS 2 ist zu komplex, als dass Sie es einfach Ihrem z.B. IT-Administrator überlassen könnten, in der Hoffnung, dass sich alles zum Guten wendet. Erstens können Sie nicht erwarten, dass jemand ohne formale Befugnisse ein so großes Projekt erfolgreich durchführt, und zweitens müssen Sie eine klare Vorstellung von den Implementierungsschritten, Meilensteinen, Hauptergebnissen, Verantwortlichkeiten usw. haben.

Mit anderen Worten: Ein Projektansatz ist notwendig, wenn Sie erfolgreich sein wollen.

3) Anfangsschulung durchführen

NIS 2 legt großen Wert auf die Durchführung von Sicherheitsschulungen, daher ist es sinnvoll, die erste Schulung frühzeitig im Projekt durchzuführen.

Auf diese Weise haben alle Beteiligten ein viel besseres Bild davon, was NIS 2 ist, was durchgeführt werden muss, warum etwas benötigt wird usw. – und Sie werden Ihr Projekt viel leichter starten können.

In diesem Artikel finden Sie einige Ideen für Schulungsthemen: Durchführung von Schulungen und Sensibilisierung gemäß NIS 2.

4) Top-Level-Politik zur Sicherheit von Informationssystemen verfassen

Auch wenn die NIS-2 nicht ausdrücklich ein übergeordnetes Dokument vorschreibt, das die Richtung für die Cybersicherheit vorgibt, ist ein solches Dokument nach internationalen Normen eine bewährte Verfahrensweise, denn es gilt: Wenn man nicht weiß, wohin man will, verirrt man sich wahrscheinlich.

Aus diesem Grund ist ein solches Dokument auf höchster Ebene erforderlich – es zeigt klar auf, was mit Cybersicherheit erreicht werden soll, welches die wichtigsten Rollen und Verantwortlichkeiten sind und wie der Erfolg gemessen werden soll.

5) Risikomanagement-Methodik festlegen

Das Risikomanagement ist in der Regel der komplexeste Schritt im Konformitätsprozess, und darüber hinaus enthält die NIS 2 einige spezifische Anforderungen an die Art und Weise, wie dieses Risikomanagement durchgeführt werden muss.

Um sicherzustellen, dass Ihr Unternehmen die NIS 2 einhält, und um zu gewährleisten, dass jeder im Unternehmen versteht, wie Risiken gemanagt werden müssen, müssen Sie ein Dokument erstellen, das klare Regeln festlegt – dies geschieht durch das Dokument zur Risikomanagement-Methodik.

6) Risikobewertung und -behandlung durchführen

Bei der Risikobewertung müssen Sie herausfinden, was Ihre Informationssysteme gefährden könnte – dies geschieht in der Regel durch die Auflistung von Werten und damit verbundenen Bedrohungen und Schwachstellen; außerdem müssen Sie herausfinden, wie groß diese Risiken sind, indem Sie die Wahrscheinlichkeit und den Schweregrad (Auswirkungen) bewerten.

Nachdem Sie die Liste der Risiken erstellt haben, müssen Sie herausfinden, wie Sie die größten Risiken behandeln (d. h. abschwächen) können – für die meisten von ihnen werden Sie die in Artikel 21 festgelegten Cybersicherheitsmaßnahmen umsetzen. Auf diese Weise erhalten Sie eine Cybersicherheit, die auf einer gründlichen Analyse beruht, anstatt verschiedene Maßnahmen umzusetzen, ohne zu wissen, warum.

7) Risikobehandlungsplan erstellen und genehmigen

Sobald Sie eine vollständige Vorstellung davon haben, welchen Risiken Sie ausgesetzt sind und wie diese zu behandeln sind, müssen Sie einen konkreten Plan für die Umsetzung von Cybersicherheitsmaßnahmen erstellen – und, was noch wichtiger ist, die Zustimmung der Unternehmensleitung für einen solchen Plan einholen.

Der Risikobehandlungsplan ist eigentlich ein Umsetzungsplan und enthält in der Regel eine Liste aller Cybersicherheitsmaßnahmen (d. h. Aktivitäten, Prozesse und Technologien), die umgesetzt werden müssen, zusammen mit Informationen darüber, wer die Verantwortung trägt, welche Fristen gelten usw.

8) Cybersicherheitsmaßnahmen umsetzen

Die wichtigste Anforderung der NIS 2 ist natürlich die Umsetzung verschiedener Cybersicherheitsmaßnahmen. In der Praxis bedeutet dies, dass Sie auf der Grundlage der Ergebnisse der Risikobewertung neue Sicherheitsprozesse, Aktivitäten und in einigen Fällen auch neue Technologien einführen müssen.

In jedem Fall müssen Sie verschiedene Cybersicherheitsrichtlinien und -verfahren erstellen, um klare Regeln für diese neuen Prozesse, Aktivitäten und Technologien festzulegen.

Sehen Sie hier, welche Cybersicherheitsmaßnahmen erforderlich sind und welche Dokumente zu verwenden sind: Liste der erforderlichen Dokumente nach NIS 2.

9) Sicherheit von Lieferketten festlegen

Die NIS 2 hat erkannt, dass eine zunehmende Zahl von Sicherheitsvorfällen mit Verstößen bei Lieferanten zusammenhängt – dies erfordert, dass man den Beziehungen zu Lieferanten und Dienstleistern große Aufmerksamkeit schenkt, was die Bewertung ihrer Schwachstellen und die Untersuchung ihrer Softwareentwicklungsverfahren einschließt.

Dies geschieht durch eine formelle Risikobewertung der Lieferanten, die Auswahl ausschließlich zuverlässiger Lieferanten zur Zusammenarbeit, die Aufnahme von Sicherheitsklauseln in Vereinbarungen mit ihnen und die Überwachung ihrer Sicherheitslage.

10) Wirksamkeit der Cybersicherheit bewerten

Die NIS 2 verlangt, dass die oberste Leitung die Umsetzung von Cybersicherheitsmaßnahmen beaufsichtigt – am besten geschieht dies auf dreierlei Weise: (1) durch kontinuierliche Messung und Überwachung der Cybersicherheit, um etwaige Abweichungen zu erkennen, (2) durch Einführung regelmäßiger interner Audits zur Aufdeckung von Nichtkonformitäten und (3) durch Einführung einer regelmäßigen Managementbewertung, bei der alle Fakten im Zusammenhang mit der Cybersicherheit in einer formellen Sitzung überprüft werden.

Um diese Aktivitäten einzurichten, müssen Sie einige wichtige Dokumente erstellen: Messmethodik, Verfahren für interne Audits und zu Managementbewertungen.

11) Vorfallbenachrichtigungen einrichten

Eine der wichtigsten Anforderungen der NIS 2 ist die Benachrichtigung des CSIRT (oder der zuständigen Behörde) und der Dienstleistungsempfänger über bedeutende Vorfälle.

Die Einrichtungen müssen dem CSIRT mehrere Arten von Berichten vorlegen: eine Frühwarnung, eine Vorfallbenachrichtigung, einen Zwischenbericht, einen Abschlussbericht und einen Fortschrittsbericht.

Weitere Informationen finden Sie hier: Welche Berichtspflichten bestehen nach NIS 2?

12) Kontinuierliche Cybersicherheitsschulung gestalten

Die NIS 2 ist sehr spezifisch in Bezug auf die Gestaltung von Cybersicherheitsschulungen für alle Mitarbeiter, einschließlich der Führungskräfte. Die Herausforderung besteht hier darin, die richtigen Themen auszuwählen und die richtige Form der Schulung zu wählen, um den erstrebten Wissenstransfer zu erreichen, ohne zu viel Zeit oder Geld zu investieren.

Einige mögliche Ansätze finden Sie hier: Durchführung von Schulungen und Sensibilisierung gemäß NIS 2.

13) Regelmäßige interne Audits

Zwar wird das interne Audit in der NIS 2 nicht erwähnt, aber ISO 27001 und andere internationale Normen empfehlen das interne Audit als bewährte Verfahrensweise für die Geschäftsleitung, um die Umsetzung von Cybersicherheitsmaßnahmen zu beaufsichtigen.

Ohne die Identifizierung von Nichtkonformitäten während des internen Audits hätte die Geschäftsleitung nie ein vollständiges Bild vom Stand der Cybersicherheit, was zu Zwischenfällen und Haftung führen könnte.

14) Regelmäßige Managementbewertungen

Eine Managementbewertung ist eine formelle Sitzung, bei der die Unternehmensleitung alle relevanten Informationen zur Cybersicherheit (z. B. Messbericht, Interner Audit-Bericht usw.) erhalten muss, um wichtige Entscheidungen zur Cybersicherheit treffen zu können.

Während der Managementbewertung könnte die Geschäftsleitung Korrekturmaßnahmen ansprechen, Schlüsselrollen und Verantwortlichkeiten ändern, neue Sicherheitsziele festlegen, das Sicherheitsbudget festlegen usw.

15) Durchführung von Korrekturmaßnahmen

Korrekturmaßnahmen sind ein systematischer Weg zur Behebung von Nichtkonformitäten – während ihrer Umsetzung wird die Ursache einer Nichtkonformität formal analysiert und die Aktivitäten zur Beseitigung dieser Ursache definiert und ausgeführt.

Mit anderen Worten, der Zweck von Korrekturmaßnahmen ist es, sicherzustellen, dass ähnliche Nichtkonformitäten nicht mehr vorkommen.

Für weitere Informationen über NIS-2 laden Sie dieses kostenlose Whitepaper herunter: Umfassender Leitfaden zur NIS-2-Richtlinie.

Dejan Kosutic

Dejan Kosutic